Pesquisadores da empresa russa de segurança cibernética Kaspersky apresentaram recentemente descobertas detalhadas do Project Triangulationsua investigação em andamento sobre um ataque de malware para iOS que, segundo eles, é "o mais sofisticado" que já viram. Relatado pela primeira vez em junho de 2023, após ser descoberto em alguns dos dispositivos da própria empresa, descobriu-se que o malware comprometeu dispositivos desde 2019 e foi projetado para funcionar em versões do iOS até a 16.2. O CEO da empresa, Eugene Kaspersky, descreveu-o como "um ataque cibernético extremamente complexo e profissionalmente direcionado".

As descobertas revelam que ele explora quatro vulnerabilidades de dia zero (ou seja, falhas de segurança inerentes a um sistema) no iPhone, inclusive contornando a proteção de memória baseada em hardware do Apple, para obter acesso em nível de raiz e instalar spyware. Embora não tenha sido oficialmente atribuído a nenhuma parte específica, o FSB da Rússia alegou que o malware é obra da NSA americana, que trabalha em colaboração com o site Apple para invadir os telefones de diplomatas russos e de outras pessoas.

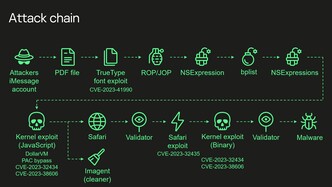

O ataque começa com uma mensagem recebida por meio do serviço iMessage, contendo um anexo. Sendo um exploit zero-clicka mensagem não requer nenhuma interação do usuário para iniciar seu trabalho. O anexo explora uma série de vulnerabilidades de dia zero, primeiro para acionar a execução remota de código e, por fim, levando o malware a obter controle total sobre o dispositivo. Isso inclui a capacidade de ler/modificar/excluir quaisquer arquivos, extrair credenciais e senhas salvas, monitorar a geolocalização do dispositivo ao vivo e limpar seus próprios rastros (incluindo a exclusão da mensagem original).

Uma descoberta importante no último relatório foi a de um misterioso recurso de hardware no SoC do Apple(agora reconhecido como CVE-2023-38606), que permite que os invasores "gravem dados em um determinado endereço físico, ignorando a proteção de memória baseada em hardware, gravando os dados, o endereço de destino e o hash de dados em registros de hardware desconhecidos do chip não utilizados pelo firmware" O recurso foi deixado acidentalmente ou é usado para depuração de fábrica, mas como ele nunca é realmente usado pelo firmware, não está claro como os invasores souberam de sua existência e como explorá-lo.

Embora o ataque até o momento pareça ter como alvo as versões do iOS até a 16.2, e várias vulnerabilidades tenham sido corrigidas pelo site Apple, há evidências de que o malware foi atualizado pelo menos uma vez para modelos mais recentes do iPhone e versões do iOS. Por enquanto, a melhor defesa parece ser manter-se atualizado com a versão mais recente do iOS. Como o código do malware é implantado na memória, a reinicialização o apaga, mas o dispositivo sempre pode ser reinfectado se o invasor reenviar a mensagem.

A Kaspersky está perto de concluir a engenharia reversa dessa cadeia de ataque e compartilhará mais detalhes nos próximos meses. Seu último relatório conclui afirmando que "as proteções avançadas baseadas em hardware são inúteis diante de um atacante sofisticado, desde que existam recursos de hardware que possam contornar essas proteções... A segurança de hardware muitas vezes se baseia na 'segurança por meio da obscuridade'... mas essa é uma abordagem falha, porque, mais cedo ou mais tarde, todos os segredos são revelados"

Proteja seus dados privados com o SSD externo Kingston IronKey Vault de 960 GB com criptografia de 256 bits ou com a unidade flash USB 3.0 Lexar Jumpdrive Fingerprint de 64 GB

Fonte(s)

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros