Um novo ransomeware pode contornar uma das melhores medidas de segurança contra criptografia maliciosa de disco.

O HybridPetya é um vírus que foi encontrado recentemente pela empresa de segurança cibernética ESET. O malware pode contornar o UEFI Secure Boot, um utilitário do Windows que verifica os certificados do software que está tentando inicializar em uma unidade de armazenamento quando um PC é ligado. Essa verificação de segurança, em teoria, impede que códigos maliciosos ou softwares não oficiais sejam inicializados.

No entanto, o HybridPetya pode detectar quando uma unidade infectada usa UEFI com particionamento GPT e pode contornar o Secure Boot. Depois de contornar o Secure Boot, o malware adiciona, exclui ou altera os arquivos de inicialização na unidade de partição de inicialização para bloquear e criptografar o restante dos dados da unidade.

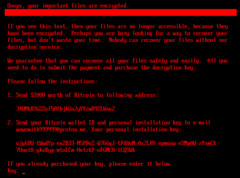

Uma vez ativado, o HybridPetya apresentará ao usuário uma mensagem informando que todos os seus arquivos estão criptografados. A nota de resgate também inclui instruções para enviar US$ 1.000 em Bitcoin para uma carteira. O usuário infectado também é solicitado a enviar sua carteira de Bitcoin e uma chave de instalação gerada para um endereço de e-mail do ProtonMail para receber uma chave de descriptografia.

A ESET afirmou que não havia notado nenhum ataque no mundo real usando o HybridPetya até o dia 12 de setembro. Assim, parece que o ransomware pode ser uma prova de conceito ou pode estar em uma fase de testes antes de uma implantação. A boa notícia é que a exploração usada pelo malware foi abordada em um patch do Windows em janeiro (Patch Tuesday de janeiro de 2025), portanto, se um computador Windows estiver atualizado, ele deverá estar seguro. Não se sabe se o HybridPetya pode afetar outros sistemas operacionais, como o macOS ou o Linux.

Fonte(s)

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros