Atualmente, a DDR5 é o padrão de RAM mais rápido para computadores convencionais e está disponível há cerca de cinco anos. Embora as vulnerabilidades da RAM possam ser forçadas em qualquer tipo de padrão, parece que a DDR5 pode ser mais propensa a ataques mal-intencionados do que se pensava anteriormente. Pesquisadores da Universidade ETH Zurich, na Suíça se uniram a especialistas em segurança do Google e conseguiram criar uma variante do ataque DDR5 Rowhammer chamada Phoenix, que pode aproveitar as velocidades mais altas de leitura/gravação para acessar linhas de células de memória e inverter o valor de bits próximos de 1 para 0 e vice-versa. O ataque foi realizado somente em módulos DDR5 com SK Hynix da SK Hynix. Presumivelmente, isso poderia afetar todas as marcas de chips DDR5.

A SK Hynix implementou um mecanismo padrão de defesa contra o Rowhammer chamado Target Row Refresh (TRR), que evita a inversão de bits por meio de comandos extras de atualização quando é detectado um acesso excepcionalmente frequente a determinadas linhas. Os pesquisadores do Computer Security Group da ETH Zurich, em parceria com os especialistas em segurança do Google, conseguiram fazer a engenharia reversa dessa medida de segurança. Assim, ficou evidente que determinados intervalos de atualização não estavam protegidos, de modo que os pesquisadores criaram uma maneira de rastrear e sincronizar com a grande quantidade de atualizações de TRR e até mesmo se autocorrigir quando uma atualização perdida é detectada.

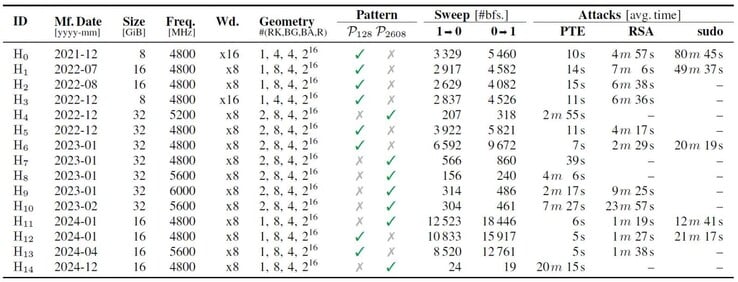

Dessa forma, os pesquisadores determinaram que apenas 128 (mais eficaz) e 2608 intervalos de atualização permitiriam que o novo ataque do Phoenix funcionasse. Aplicando esse método, um shell com privilégios de root foi comprometido em menos de 2 minutos. Durante os extensos cenários práticos de exploração conduzidos pelos pesquisadores, descobriu-se que todos os produtos da SK Hynix eram vulneráveis ao direcionamento de entrada na tabela de páginas (PTE), enquanto 73% dos DIMMs eram vulneráveis a quebras de autenticação SSH com chave RSA-2048 e apenas 33% dos módulos eram afetados pela alteração binária do sudo para acesso em nível de raiz.

O exploit Phoenix recebeu uma pontuação de alta gravidade e afeta todos os módulos de RAM com chips SK Hynix produzidos entre janeiro de 2021 e dezembro de 2024. Ainda não está claro quais outras marcas com tempos de produção associados foram afetadas. Há uma solução para o ataque do Phoenix que envolve a ativação da especificação tREFI (intervalo triplo de atualização da DRAM) nos módulos de RAM afetados, mas isso não é realmente recomendado, pois pode produzir mais erros de corrupção de dados, resultando em BSODs e instabilidade geral do sistema.

Fonte(s)

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros